يصبح التحقق من الهوية (IDV) أكثر تعقيدًا كل عام. يمكن لأدوات الانتحال المتقدمة الآن تجاوز حتى محركات التحقق المتقدمة. يعد الكشف عن الاحتيال باستخدام الذكاء الاصطناعي أمرًا ضروريًا لمكافحة ذلك. يمكن التخفيف من حدة الاحتيال في المستندات عن طريق فحص صارم للاحتيال في الهوية، ولكن العثور على الحل الصحيح لهذه المشكلة قد يكون أمرًا صعبًا.

يحدد هذا الدليل الشكل الذي يبدو عليه الحل القوي لمشكلة الاحتيال في المستندات، كما يناقش بعضًا من أكبر التحديات التي تواجهها جميع أنحاء العالم.

ما هو الاحتيال في المستندات؟

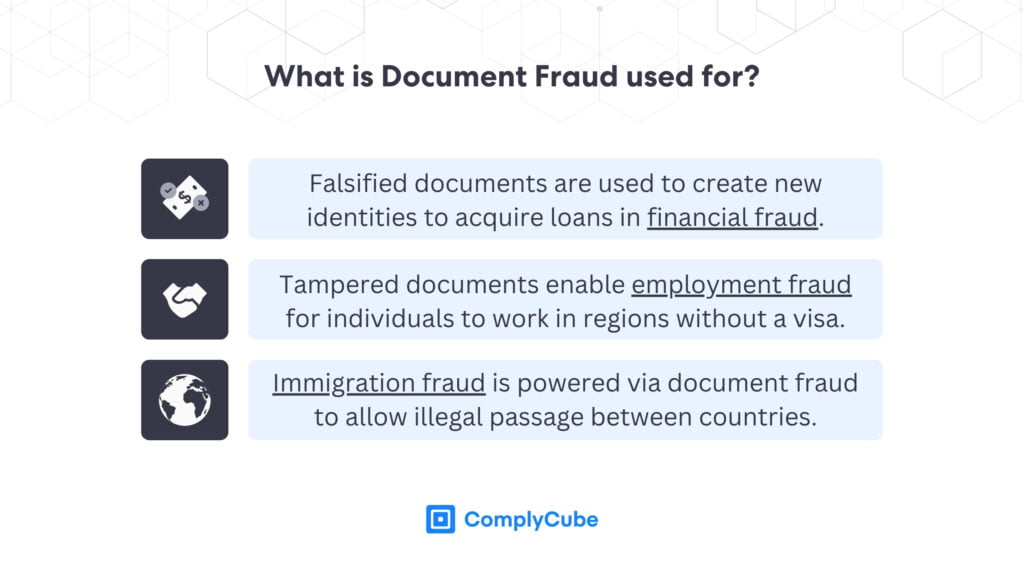

الاحتيال في المستندات هو استغلال المستندات المزورة أو التي تم التلاعب بها بهدف خداع شركة أو فرد. يمكن استخدام المستندات المزورة في مجموعة من الأنشطة في الاقتصاد الحديث، بما في ذلك على سبيل المثال لا الحصر:

- الاحتيال المالي – استخدام مستندات مزورة (بما في ذلك المعلومات المالية مثل تقرير الائتمان) للحصول على قرض أو لسرقة الهوية المتعلقة بالضرائب أو سرقة بطاقة الائتمان.

- الاحتيال في التوظيف – التلاعب بالمستندات أو سجلات أو سجلات التأشيرة للحصول على وظيفة غير مؤهلة لها أو لا يسمح لك قانونًا بالقيام بها.

- الاحتيال في مجال الهجرة – استخدام وثائق مزورة للحصول على حقوق الهجرة أو عبور الحدود أو المطالبة بمزايا معينة.

يجب على ضحايا أي نوع من الاحتيال تقديم تقرير إلى لجنة التجارة الفيدرالية (FTC). يعد الإبلاغ عن سرقة الهوية أو عمليات احتيال انتحال الشخصية أمرًا بالغ الأهمية حتى تعرف لجنة التجارة الفيدرالية (FTC) مدى انتشار هذه المشكلات ويمكنها تنفيذ الإجراءات العلاجية والتشريعات.

يمكن إجراء الاحتيال بعدة طرق. لقد رأينا جميعا امسكني إن استطعت، حيث يخدع ليوناردو دي كابريو الشاب محقق توم هانكس. في الستينيات، كان من الأسهل بكثير إنشاء معلومات شخصية أو مالية مزيفة في شكل بطاقات هوية، أو كشوفات حسابات مصرفية، أو حتى شيكات مصرفية.

في عصر الرقمنة، جعلت أدوات استخراج البيانات وتحرير الصور من السهل إنشاء مستندات مزيفة. ومع ذلك، في عصر الذكاء الاصطناعي التوليدي (Gen AI)، أصبحت المهمة أكثر سهولة.

ما هو الذكاء الاصطناعي التوليدي؟

Gen AI هي تقنية تتيح إنشاء النصوص أو الصور أو الأفلام أو أي بيانات أخرى باستخدام الذكاء الاصطناعي التوليدي ونماذج البيانات. عادةً ما يتم إنشاء الصور الاحتيالية من خلال مطالبات مكتوبة ومرئية.

تتعلم نماذج الذكاء الاصطناعي التوليدية من ثروة المعلومات التي يتم تغذيتها، مما يعني أن أنماط بيانات معينة تولد أنماط بيانات جديدة ولكنها مختلفة. تُعرف هذه العملية باسم زيادة البيانات من خلال التعلم الآلي ويشيع استخدامه في عمليات الاحتيال المدعومة بالذكاء الاصطناعي.

ما هو الاحتيال التوليدي للذكاء الاصطناعي؟

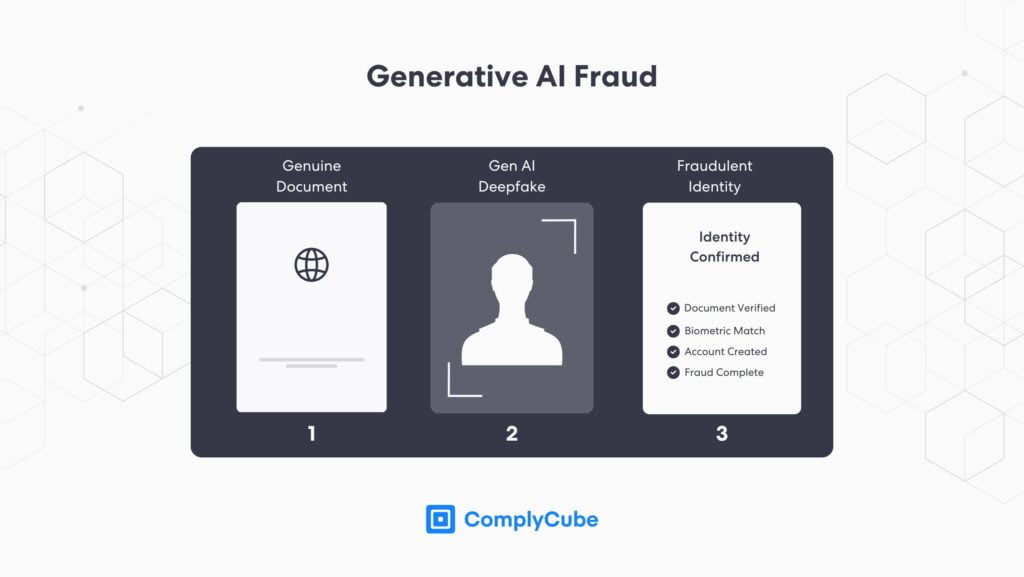

احتيال الذكاء الاصطناعي التوليدي هو استخدام Gen AI لإنشاء مستندات وصور مزيفة بهدف تجاوز أنظمة الأمان. يمكن رؤية مثال على عملية الاحتيال الخاصة بـ Gen AI أدناه.

كما هو موضح أعلاه، يمكن استخدام الاحتيال التوليدي بالذكاء الاصطناعي جنبًا إلى جنب مع سرقة الهوية لتوليد البيانات الاصطناعية لإنشاء ما يبدو وكأنه حسابات حقيقية. ومن خلال الاستفادة من الصور التي تم إنشاؤها بطريقة احتيالية، يمكن للجهات الفاعلة السيئة إنشاء حسابات جديدة مقنعة باستخدام وثائق هوية فرد مختلف وتجاوز أنظمة الأمان التي تستخدمها المؤسسات المالية (FIs) في جميع أنحاء العالم.

يمكن للذكاء الاصطناعي أن يمكّن من الوصول إلى خسائر الاحتيال $40 مليار في الولايات المتحدة بحلول عام 2027.

يشير تقرير ديلويت هذا إلى أن اعتماد تقنيات الامتثال يمنح المجرمين ميزة على الشركات عندما يتعلق الأمر بالاستفادة من الذكاء الاصطناعي العام للتحايل على برامج أمان الامتثال. وإذا استمر هذا التطور بعد عام 2024، فقد يكون النظام المالي العالمي معرضًا لخطر تجاوز حجم غسيل الأموال الحالي.

تشير التقديرات إلى أن حجم غسيل الأموال العالمي ينخفض قليلاً $2 تريليون.

الحل ليس فقط لمنع هذا الرقم من الارتفاع ولكن لخفضه بشكل فعال، هو اعتماد حلول الامتثال التي تستفيد من نفس التقنيات المتقدمة التي تحاول اختراق المؤسسات المالية. ويتضح ذلك من خلال العديد من الهيئات التنظيمية الوطنية والدولية، مثل:

- وزارة الخزانة الأمريكية (DoT).

- هيئة السلوك المالي (FCA).

- سلطة النقد في سنغافورة (MAS).

- فرقة العمل المعنية بالإجراءات المالية (FATF).

كشف الاحتيال بالذكاء الاصطناعي التوليدي

يتطلب اكتشاف احتيال الذكاء الاصطناعي العام تعلمًا آليًا متقدمًا للاستفادة من مجموعات البيانات المماثلة المستخدمة لإنشاء مستندات وصور احتيالية. عندما تستخدم أنظمة التحقق نفس مجموعات البيانات - أو ما شابه -، يمكنها تحديد الأنماط التي قد تنشئها تقنيات الاحتيال بالذكاء الاصطناعي التوليدي لتجاوز الأساليب التقليدية. تعمل هذه الأدوات على زيادة قدرات الشركة على اكتشاف الاحتيال بشكل كبير.

التحقق من الوثيقة

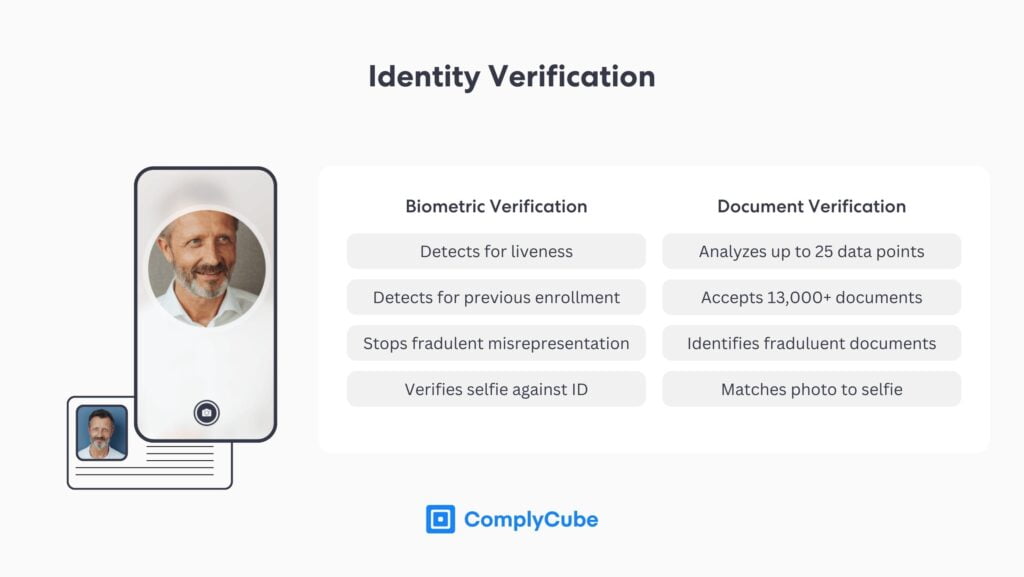

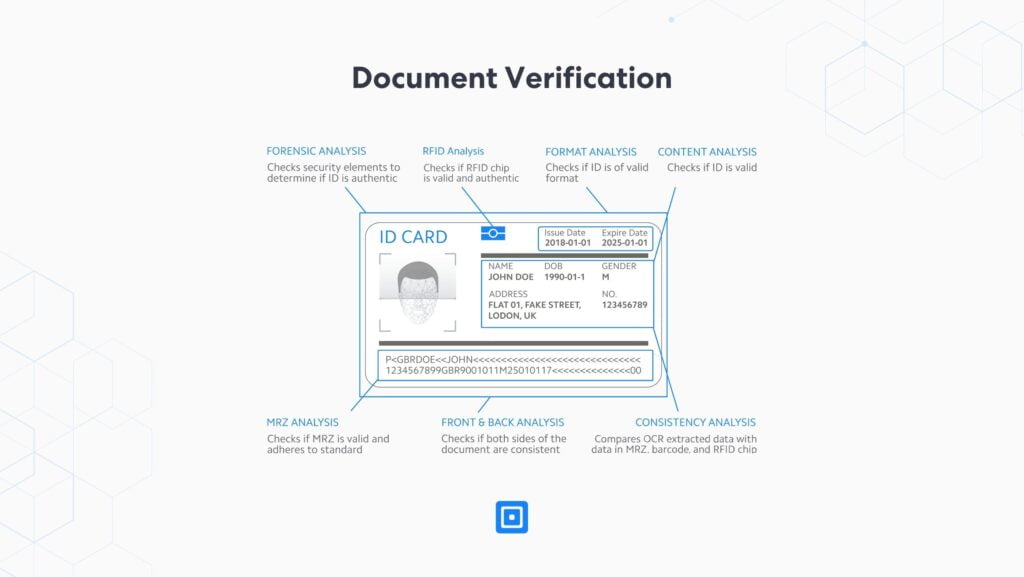

للحصول على النتائج الأكثر موثوقية، يجب إجراء عمليات التحقق من المستندات مباشرة وأثناء عملية اكتساب العميل. تضمن حيوية المستند عدم التلاعب بالصورة التي تم تحميلها، حيث يجب أن تكون قد جاءت من كاميرا الهاتف الذكي الخاص بالمستخدم حتى تكتمل. تقوم العملية بعد ذلك بفحص جميع نقاط البيانات المتاحة من المعرف.

- منطقة الفحص البصري (VIZ)

- المنطقة المقروءة آليًا (MRZ)

- رقاقة رفيد

- الرموز الشريطية

يأخذ التحقق من الاتصال قريب المدى (NFC) هذه العملية إلى أبعد من ذلك من خلال قراءة شريحة مدمجة داخل المستند توفر نقل بيانات غير قابل للتغيير. يلتقط التحقق عبر تقنية NFC الصورة المخزنة للمستند بجودة أعلى بكثير من أي تحميل للصور على الإطلاق، مما يسمح بمطابقة بيومترية أكبر وضمان المستندات غير المغشوشة. لمزيد من المعلومات، اقرأ ما هو التحقق من معرف NFC؟

التحقق البيومتري

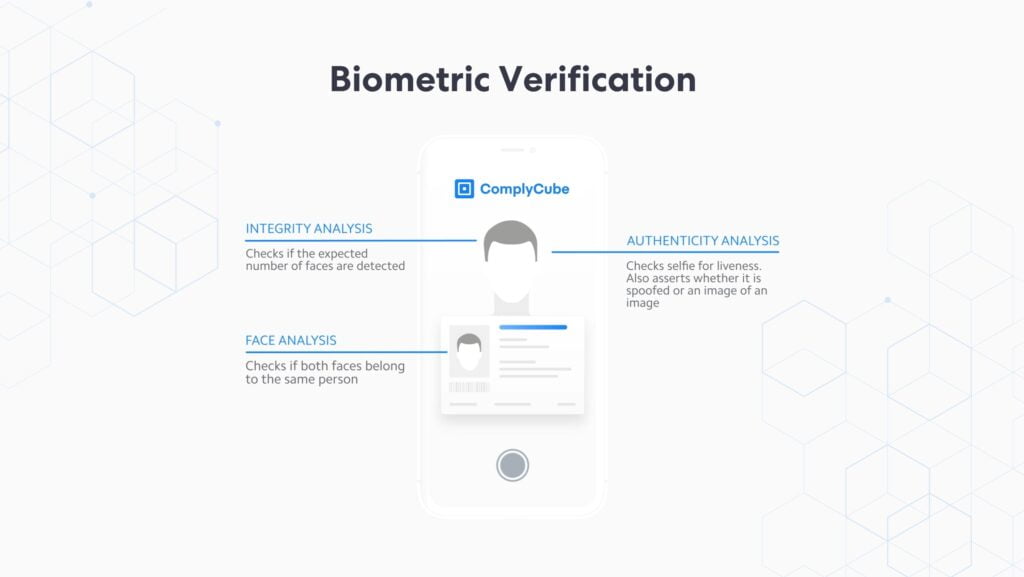

يُستخدم التحقق البيومتري، أو التحقق من الصور الشخصية، لإضافة طبقة ثانوية من ضمان الهوية للشركات. بعد التقاط البيانات والتحقق منها من المستند، يتم استخدام التحقق البيومتري لمطابقة أوجه التشابه بين الصورة المخزنة في بطاقة الهوية والقياسات الحيوية للوجه في الصورة الذاتية.

مرة أخرى، تعد الحيوية أمرًا بالغ الأهمية، لأنها تضمن عدم تحرير الصورة أو إنشاؤها بواسطة الذكاء الاصطناعي. تسمى العملية المستخدمة لضمان الحيوية اكتشاف هجوم العرض (PAD). يقوم التحقق من PAD ببناء هياكل رقمية ثلاثية الأبعاد حول الوجه لتحليل لون البشرة والتعبيرات الدقيقة، والتحقق من الأقنعة، واكتشاف تغيير البكسل. لمزيد من المعلومات، اقرأ الكشف عن الحياة: أفضل الممارسات لأمن مكافحة الانتحال.

يمكن أيضًا استخدام محرك التحقق من الصور الشخصية لـ ComplyCube كحل لتقدير العمر. فهو يوفر أمانًا دقيقًا وبدون احتكاك للسلع ذات البوابات القديمة مع منع الأفراد المحتالين من الوصول.

هل منصتك محمية من الاحتيال الناتج عن الذكاء الاصطناعي؟

لا توفر حلول التحقق من الهوية (IDV) والاحتيال في المستندات مستويات عالية من ضمان الهوية فحسب، بل تقلل بشكل كبير من عدد النتائج الإيجابية الزائفة. بفضل إمكانات الكشف عن الحالات الشاذة المستندة إلى التعلم الآلي، يمكن اكتشاف العناصر الضارة حتى بعد عملية التحقق من الهوية، مما يمنع الاحتيال على بطاقات الائتمان، إلى جانب العديد من المنهجيات الضارة الأخرى.

علاوة على ذلك، فإن المخططات الاحتيالية المعقدة في عصرنا الحالي تستخدم عادةً العديد من البنوك والحسابات والأفراد وفئات الأصول المختلفة. إن تنوع الأساليب التي يستخدمها المجرمون يجعل تحديد وتتبع أنماط الاحتيال المعقدة هذه أمرًا صعبًا للغاية بالنسبة للمؤسسات المالية، التي يجب عليها الآن استخدام أساليب لمراقبة المعاملات الاحتيالية وبيانات المعاملات.