لقد شهد عام 2024 ارتفاعًا عالميًا في الاحتيال الرقمي، حيث تواجه الشركات والأفراد على حد سواء تهديدًا متطورًا بدأ يتفاقم خارج نطاق السيطرة. لقد مكّن الذكاء الاصطناعي المحتالين من إنشاء هويات زائفة خادعة للغاية، والاستفادة من تقنيات مثل التزييف العميق لارتكاب هجمات عرض متطورة أثناء عمليات دمج العملاء، مما يؤدي في كثير من الأحيان إلى عواقب مالية وخيمة. مع اقتراب عام 2025، ما هي أنواع الجرائم الرقمية التي يجب على الشركات الاستعداد لها، وما الذي يمكنها فعله لتعزيز دفاعاتها؟

ستهيمن عدة أشكال رئيسية من الجرائم الرقمية على محاولات الاحتيال في العام المقبل، بما في ذلك عمليات التزييف العميق المتطورة بشكل متزايد، والاحتيال على وسائل التواصل الاجتماعي، وهجمات التصيد الاحتيالي التي تقودها الذكاء الاصطناعي، والهويات المخترقة، والمزيد. بالإضافة إلى ذلك، مع تزايد سهولة استخدام تقنيات مثل الذكاء الاصطناعي، يستمر عدد الجهات السيئة في الارتفاع. وقد انخفض حاجز الدخول من حيث ارتكاب الهجمات الاحتيالية بشكل كبير، مع توفر أدوات مثل DeepFakeLab للجمهور لإنشاء عملية تزييف عميق مختارة.

هجمات العرض المتطورة: التزييف العميق

لم تعد هجمات التزييف العميق نادرة الحدوث، حيث تتوفر العديد من الأدوات عبر الإنترنت والتي يمكن لأي شخص استخدامها لإنشاء واحدة. وقد زاد انتشارها عبر الإنترنت بشكل كبير على مدار السنوات القليلة الماضية، حيث أفادت شركة ديلويت 700% زيادة في حوادث التزييف العميق في قطاع التكنولوجيا المالية في عام 2023 وحده.

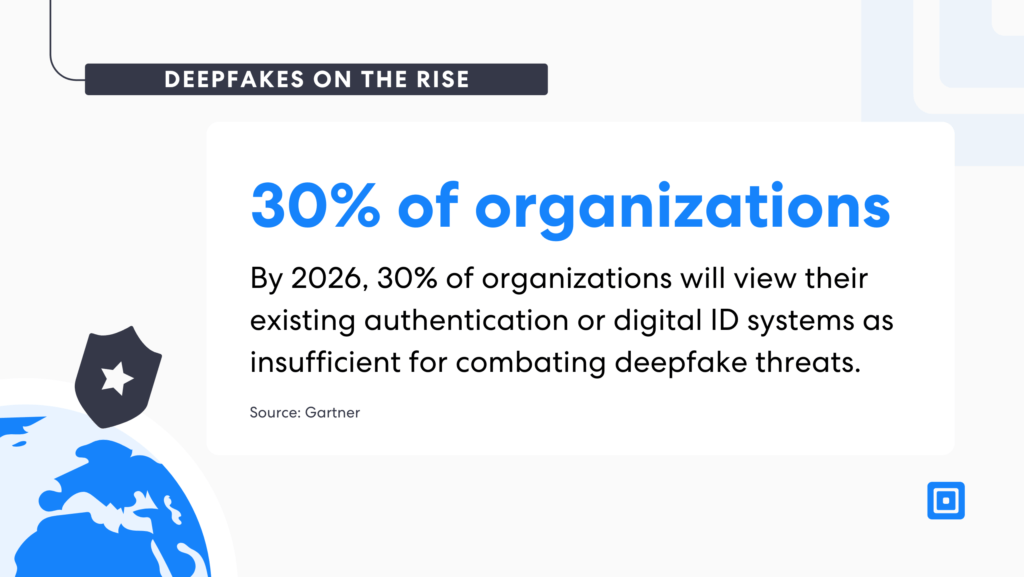

بحلول عام 2026، 30% للمنظمات سينظرون إلى أنظمة المصادقة أو الهوية الرقمية الحالية على أنها غير كافية لمكافحة تهديدات التزييف العميق.

كشف تقرير Ofcom لعام 2024 أن 60% من الناس في المملكة المتحدة، صادفنا على الأقل مقطع فيديو مزيفًا عميقًا واحدًا. بالإضافة إلى ذلك، تتوقع شركة جارتنر أنه بحلول عام 2026، 30% للمنظمات سينظرون إلى أنظمة المصادقة أو الهوية الرقمية الحالية على أنها غير كافية لمكافحة تهديدات التزييف العميق.

يقول عاكف خان، نائب الرئيس للمحللين في جارتنر: "في العقد الماضي، حدثت عدة نقاط تحول في مجالات الذكاء الاصطناعي تسمح بإنشاء صور اصطناعية. يمكن استخدام هذه الصور المصطنعة لوجوه أشخاص حقيقيين، والمعروفة باسم التزييف العميق، من قبل جهات ضارة لتقويض المصادقة البيومترية أو جعلها غير فعالة. ونتيجة لذلك، قد تبدأ المؤسسات في التشكيك في موثوقية حلول التحقق من الهوية والمصادقة، حيث لن تتمكن من معرفة ما إذا كان وجه الشخص الذي يتم التحقق منه هو وجه حقيقي. شخص حي أو مزيف."

في كثير من الأحيان، يصبح البشر غير قادرين على التمييز بين المحتوى المزيف والشخص الحي، ولهذا السبب يجب على المنظمات أن تبدأ في الاستثمار بكثافة في برامج الكشف عن حيوية المحتوى. تقنيات الكشف عن الحيوية يمكن التعرف على مقاطع الفيديو المزيفة من خلال تحليل نسيج الجلد، والتعبيرات الدقيقة، والمزيد مما لا يمكن اكتشافه بالعين البشرية أو بعمليات التحقق من الهوية البسيطة.

منصات التواصل الاجتماعي بمثابة ساحة جديدة للجرائم الإلكترونية

وبالإضافة إلى تبسيط ممارسات التحقق من الهوية، يضع مخطط الهوية الإلكترونية الأساس أيضًا لتقنية رقمية سريعة. ومن المعروف بالفعل أن منصات التواصل الاجتماعي هي المكان الذي تبدأ منه العديد من الجرائم الحديثة، حيث اعترفت شركة فيسبوك بإزالة 700 مليون حساب وهمي على وسائل التواصل الاجتماعي في الربع الرابع من عام 2023، بعد إزالة 827 مليونًا في الربع السابق. ومما لا شك فيه أنه في عام 2025، سيستمر هذا الاتجاه مع استمرار زيادة عدد مستخدمي وسائل التواصل الاجتماعي.

كما ستمكن أدوات الذكاء الاصطناعي المولدة المحتالين من تنفيذ هجمات انتحال الشخصية بمستوى أعلى، مما يعرض مستخدمي وسائل التواصل الاجتماعي لخطر أكبر من الوقوع ضحايا لممارسات مثل الاحتيال على الآخرين. يمكن لنماذج اللغة المتقدمة مثل Chat GPT إنشاء نص يحاكي أسلوب كتابة شخص ما، مما يمكن المحتالين من انتحال شخصية شخص ما عبر الرسائل أو المنشورات. وبالمثل، يمكن استخدام الذكاء الاصطناعي لإنشاء عدد كبير من الحسابات المزيفة تلقائيًا على منصات التواصل الاجتماعي، باستخدام ملفات تعريف بأسماء وصور وخلفيات تبدو واقعية.

بالكاد 80% من عمليات الاحتيال ابدأ عبر الإنترنت.

تحدث متحدث باسم لويدز مؤخرًا إلى صحيفة صنداي تايمز، قائلًا: "تبدأ حوالي 80% من عمليات الاحتيال عبر الإنترنت، وقد طالبنا منذ فترة طويلة شركات وسائل التواصل الاجتماعي والتكنولوجيا ببذل المزيد من الجهود لمنع ذلك". حماية المستخدمين والمساعدة في تعويض الضحايا الأبرياء".

حتى الآن، لم نرَ منصات التواصل الاجتماعي تطبق الضوابط الأمنية اللازمة بشكل كامل، حيث أصبح من السهل إنشاء حساب على إنستغرام أو فيسبوك بهوية مزيفة. ومع ذلك، إذا طبقت هذه المنصات إجراءات تسجيل أكثر صرامة مع إثبات الهوية كشرط أساسي، فإن حالات الاحتيال سوف تنخفض.

هجمات التصيد الاحتيالي المدعومة بالذكاء الاصطناعي

تتخذ تهديدات التصيد الاحتيالي المعززة بالذكاء الاصطناعي أشكالاً عديدة، من رسائل البريد الإلكتروني التي يتم إنشاؤها بقواعد نحوية لا تشوبها شائبة وتضمين تفاصيل شخصية إلى البرامج الضارة شديدة التكيف والتي يمكنها التعلم والتهرب من أنظمة الكشف. سيستفيد الجيل القادم من هجمات التصيد الاحتيالي من قدرة الذكاء الاصطناعي على التعلم من البيانات في الوقت الفعلي، والتكيف استجابةً لتدابير الأمن المتطورة، مما يجعل الكشف أكثر صعوبة.

بالإضافة إلى تزايد جودة هجمات التصيد الاحتيالي، من المؤكد أن كمية هذه الهجمات ستزداد أيضًا بمساعدة الذكاء الاصطناعي التوليدي. سيسمح الذكاء الاصطناعي التوليدي بتنفيذ آلاف هجمات التصيد الاحتيالي المستهدفة في وقت واحد، دون المساس بالتخصيص المستهدف لتحقيق أقصى قدر من التأثير. سيتم تنفيذ العمليات واسعة النطاق من قبل المحتالين، مع فرص أعلى بكثير للنجاح. علاوة على ذلك، مع تزايد سهولة ارتكاب الاحتيال بمساعدة الذكاء الاصطناعي وقلة الخبرة الفنية المطلوبة، سيبدأ ظهور المزيد من المحتالين.

أظهرت الأبحاث التي نشرناها في وقت سابق من هذا العام أن 60% من المشاركين وقعوا ضحية للتصيد الاحتيالي الآلي باستخدام الذكاء الاصطناعي، وهو ما يضاهي معدلات نجاح رسائل التصيد الاحتيالي غير المعتمدة على الذكاء الاصطناعي والتي أنشأها خبراء بشريون. ~ هارفارد بيزنس ريفيو

نشرت مجلة هارفارد بيزنس ريفيو بحثًا في أوائل عام 2024 سلط الضوء على معدل النجاح الأعلى بكثير لرسائل التصيد الاحتيالي المحسنة بالذكاء الاصطناعي، حيث وقع 60% من المشاركين ضحية لهذه الاحتيالات. وذكروا، "ربما يكون الأمر الأكثر إثارة للقلق هو أن بحثنا الجديد يوضح أنه يمكن أتمتة عملية التصيد الاحتيالي بالكامل باستخدام LLMs، مما يقلل من تكاليف هجمات التصيد الاحتيالي من خلال أكثر من 95% "في حين تحقق معدلات نجاح مساوية أو أكبر." وهذا يشير إلى أن هجمات التصيد الاحتيالي لن تتحسن فقط من حيث الجودة، ولكن من حيث الكمية، مع وجود كمية هائلة من الهجمات التي يتم تنفيذها في جميع أنحاء العالم عبر جميع الصناعات.

الهجمات على سلاسل التوريد:

مع حلول عام 2025، من المتوقع أن تصبح هجمات سلسلة التوريد أكثر تعقيدًا، حيث يستهدف مجرمو الإنترنت البائعين الأصغر والأقل أمانًا للوصول إلى المنظمات الأكبر حجمًا. وقد تتضمن هذه الهجمات الاحتيال باستخدام الذكاء الاصطناعي، وبرامج الفدية، واستخراج البيانات، وحتى تعطيل البنية التحتية الحيوية. يذكر المركز الوطني للأمن السيبراني في المملكة المتحدة، "في السنوات الأخيرة، كانت هناك زيادة كبيرة في عدد الهجمات السيبرانية نتيجة لثغرات في سلسلة التوريد"يمكن أن تؤدي هذه الهجمات إلى عواقب مدمرة ومكلفة وطويلة الأمد على المنظمات المتضررة وسلاسل التوريد الخاصة بها وعملائها."

الاتجاهات الرئيسية في هجمات سلسلة التوريد:

- الهجمات المدعومة بالذكاء الاصطناعي:سيستخدم المحتالون أدوات الذكاء الاصطناعي لإنشاء اتصالات مزيفة، وعمليات تصيد احتيالي، وعمليات تزييف عميقة، مما يجعل الكشف عنها أكثر صعوبة.

- استهداف البائعين الأصغر حجمًا:سيستغل مجرمو الإنترنت الروابط الأضعف في سلسلة التوريد للتسلل إلى المنظمات الأكبر حجمًا.

- برامج الفدية وسرقة البيانات:قد يقوم المهاجمون باحتجاز الأنظمة كرهينة أو سرقة بيانات حساسة للمطالبة بفدية.

- تعطيل البنية التحتية الحيوية:قد تستهدف هجمات سلسلة التوريد قطاعات مثل الطاقة أو الرعاية الصحية مما يتسبب في أضرار واسعة النطاق.

تعزيز العمليات باستخدام نظام KYC القوي

يمكن أن تلعب عمليات KYC (اعرف عميلك) دورًا محوريًا في التخفيف من العديد من تهديدات الاحتيال الرقمي الناشئة التي ستواجهها الشركات في عام 2025، مثل عمليات التزييف العميق، والاحتيال على وسائل التواصل الاجتماعي، والتصيد الاحتيالي المدعوم بالذكاء الاصطناعي، وهجمات سلسلة التوريد.

مكافحة التزييف العميق:يمكن أن يعزز KYC عملية التحقق من الهوية من خلال التأكد من أن الأفراد الذين يخضعون للتوجيه هم من يدعون أنهم كذلك. من خلال دمج كشف الحيوية بفضل KYC، يمكن للشركات منع الاحتيال القائم على التزييف العميق أثناء إنشاء الحساب أو المعاملات المالية، مما يجعل من الصعب على المحتالين انتحال هوية العملاء الشرعيين. لمزيد من المعلومات حول صعود التزييف العميق، اقرأ "برنامج اكتشاف التزييف العميق: منع المحتوى الاحتيالي."

منع التصيد الاحتيالي المدعوم بالذكاء الاصطناعي:تساعد بيانات KYC في ضمان مصادقة الاتصالات (رسائل البريد الإلكتروني والرسائل النصية وما إلى ذلك) التي تتضمن إجراءات حساسة، مثل التحويلات البنكية أو تغييرات الحسابات. من خلال التحقق من هوية الفرد وراء كل طلب، يمكن للشركات تحديد محاولات التصيد الاحتيالي التي يتم إنشاؤها بواسطة الذكاء الاصطناعي بشكل أفضل، والتي تعتمد على محاكاة أنماط الاتصال البشرية.

تأمين سلسلة التوريد:يمكن استخدام KYC للتحقق من شرعية البائعين والموردين الخارجيين، والتأكد من عدم ارتباطهم بأنشطة احتيالية أو إجرامية. ومن خلال إجراء العناية الواجبة الشاملة على جميع الموردين، يمكن للشركات تقليل مخاطر هجمات سلسلة التوريد التي تستغل الروابط الأضعف للتسلل إلى المنظمات الأكبر حجمًا.

لمزيد من المعلومات حول كيفية تعزيز عملياتك باستخدام البنية التحتية الحديثة لمعرفة العميل، تواصل مع أحد مستشاري ComplyCube خبراء الامتثال اليوم.