تخيل أن أحد العملاء يتقدم بطلب للحصول على قرض بمؤهلات ممتازة ورغبة في الاستثمار بسرعة. إن التلاعب بالهوية، بما في ذلك استخدام هويات اصطناعية للحصول على الائتمان، يشكل تهديدًا شائعًا للغاية وغالبًا ما يمر دون أن يلاحظه أحد. في هذه الحالة، قد تعاني الشركة من عواقب مالية ما لم تتخذ الخطوات اللازمة، مثل القياسات الحيوية للوجه وفحص مكافحة غسل الأموال، لضمان عدم ارتكاب مقدم الطلب للاحتيال بالهوية الاصطناعية.

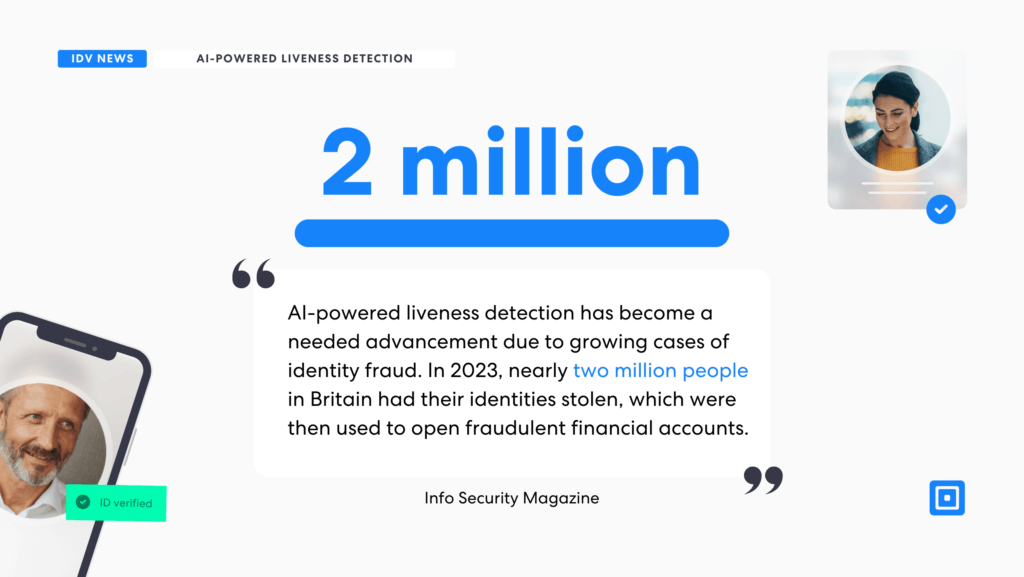

تزداد عمليات الاحتيال بالهويات الاصطناعية، ولم تعد برامج الأمان الرقمي التقليدية كافية لحماية الشركات. يمكن أن تساعد تحليلات البيانات الحيوية للوجه وتسجيل مخاطر مكافحة غسل الأموال وغيرها من حلول الكشف عن الاحتيال المتقدمة في تجنب سرقة الهوية الاصطناعية، وتجنب العواقب المالية الوخيمة للشركات.

على عكس سرقة الهوية التقليدية، تحتوي الهويات الاصطناعية على معلومات دقيقة كافية لجعلها معقولة، متجاوزة بذلك موارد التحقق من الهوية الأساسية. أفادت ماستركارد أن الاحتيال بالهويات الاصطناعية من المتوقع أن يكلف الشركات ما يقدر بنحو 1.6 تريليون دولار أمريكي في عام 2024. ونظرًا لصعوبة اكتشاف هذه الهويات الخادعة، فمن الشائع جدًا أن تعتقد المؤسسات أن استراتيجيات التحقق الخاصة بها كافية. ومع ذلك، تشير البيانات إلى المخاطر الحقيقية التي لا يمكن إنكارها والتي تشكلها هذه الهويات وقدرتها على تجاوز أنظمة التحقق. ومع استمرار الاحتيال الذي يقوده الذكاء الاصطناعي في اكتساب الزخم في عام 2025، يجب على الشركات تنفيذ الدفاعات اللازمة.

ما هي الهوية الاصطناعية؟

إن الاحتيال بالهوية الاصطناعية يشكل تهديدًا متطورًا ولكنه متزايد للشركات في جميع القطاعات. ويحدث ذلك عندما يستخدم المحتال معلومات تعريف شخصية، مثل رقم الضمان الاجتماعي أو عنوان البريد، لإنشاء هوية جديدة. وتحتوي هذه المعلومات على بعض بيانات الاعتماد المصطنعة غير المرتبطة بشخص حقيقي والتي تكون دقيقة أو معقولة بما يكفي لتجاوز برامج الكشف عن سرقة الهوية التقليدية. ويستخدم المحتالون هذه الهويات الرقمية المزيفة لبناء بصمات رقمية لأشخاص وهميين. وبالتالي، يمكنهم التقدم بطلب للحصول على قرض باستخدام رقم الضمان الاجتماعي المسروق إلى جانب الهوية المزيفة التي بنوها.

46% للمنظمات واجه العالم احتيالًا في الهوية الاصطناعية في عام 2022.

تُعَد الهويات الاصطناعية واحدة من أسرع الأدوات نموًا لسرقة الهوية، وتُستخدم في غسل الأموال أو تمويل الإرهاب أو السرقة على نطاق واسع. فقد واجهت ما يصل إلى 46% من المؤسسات على مستوى العالم عمليات احتيال بالهوية الاصطناعية في عام 2022، ويستمر هذا العدد في النمو، مما يكلف الشركات مبالغ باهظة من المال ويعرض معلومات حساسة للخطر من الضحايا غير المطلعين.

أنواع الهويات الاحتيالية

الهويات الاحتيالية، والمعروفة أيضًا بالهويات المصطنعة، تأتي في أشكال عديدة ولكنها تنقسم إلى ثلاث فئات رئيسية:

هويات خيالية بالكامل

لا تحتوي هذه الاحتيالات على أي معلومات فعلية يمكن التحقق منها. بل يقوم المحتال بإنشاء شخصية جديدة تمامًا باسم وعنوان وبيانات أخرى. ولا يوجد رابط مع أي شخص آخر، ولا توجد هوية. قد تظل هذه الهويات الزائفة غير مكتشفة لفترات طويلة من الزمن. لمزيد من المعلومات حول الهويات الوهمية بالكامل، اقرأ "أزمة التصيد الاحتيالي والتحقق من الهوية عبر وسائل التواصل الاجتماعي"

سرقة الهوية

تحدث سرقة الهوية الرقمية عندما يتم سرقة هوية شخص حقيقي على الإنترنت - مثل بيانات اعتماد تسجيل الدخول أو التفاصيل المالية أو المعلومات الشخصية - واستخدامها دون موافقته. يمكن أن يتضمن ذلك اختراق الحسابات أو عمليات التصيد الاحتيالي أو اختراق البيانات للوصول إلى معلومات حساسة.

الهويات الهجينة (احتيال الهوية الاصطناعية)

الهويات الاصطناعية هي ملفات تعريف مصطنعة تم إنشاؤها باستخدام مزيج من المعلومات الحقيقية والمزيفة. ويمكن أن تتضمن عناصر مثل رقم الضمان الاجتماعي الشرعي المقترن باسم مزيف أو تفاصيل مختلقة بالكامل. ويستخدم المجرمون هذه الهويات في الاحتيال، مثل فتح حسابات مزيفة، أو الحصول على ائتمان، أو ارتكاب جرائم مالية دون اكتشافها.

الخسائر المالية الناجمة عن الاحتيال على الهوية الاصطناعية

باستخدام معلومات احتيالية، يمكن للمجرم الانخراط في ممارسة احتيالية واحدة أو أكثر. ومن الأمثلة على ذلك:

- فتح حساب بطاقة ائتمان لتقديم طلب للحصول على قرض واستخدام الائتمان الجديد ودرجات الائتمان لتمويل أنشطة خبيثة دون ملاحظة أي نشاط مشبوه في ملف الائتمان لبعض الوقت.

- فتح حساب وديعة أو حساب جاري. تقرير واحد من أيتي نوفاريكا وتشير الملاحظات إلى أن الهويات المصطنعة كانت واحدة من أكثر الأنشطة الاحتيالية شيوعًا في فتح الحسابات المصرفية في عام 2022.

- التقدم بطلب للحصول على قروض أو خط ائتمان واستخدام الائتمان لارتكاب احتيال مالي. الاحتيال باستخدام الهوية الاصطناعية من خلال القروض لتمويل أعمال غير قانونية حيث قد يستخدم سارقو الهوية هويات اصطناعية متعددة للحصول على عشرات القروض.

- التهرب من إنفاذ القانون أو الكشف التنظيمي، حيث أن المستهلك الضحية المحدد غالبًا لا يعرف ما كان يحدث لبعض الوقت ويتم الآن ملاحظة التاريخ السابق.

- ارتكاب عمليات احتيال من خلال الخدمات عبر الإنترنت أو منصات التجارة الإلكترونية باستخدام هوية وهمية لمحاولات التصيد الاحتيالي أو الاتصالات غير المتوقعة مع الضحايا الأبرياء.

بفضل الهوية الاصطناعية التي تم إنشاؤها، يستطيع المحتالون القيام بأي شيء يستطيع شخص حقيقي يتمتع بملف ائتماني حقيقي ورقم ضمان اجتماعي شرعي القيام به. فهم يحصلون على معلومات وأموال حساسة باستخدام أسماء وهمية بفعالية كبيرة بحيث يصبح من الصعب للغاية على أي شخص تحديد المعلومات الزائفة.

لماذا يصعب اكتشاف الهويات الاصطناعية

في المملكة المتحدة، تلزم هيئة السلوك المالي (FCA) جميع الشركات العاملة في قطاع الخدمات المالية بالتحقق من عملائها قبل فتح الحسابات أو توفير الأموال. وعلى وجه التحديد، تنص إرشادات هيئة السلوك المالي على أن الشركات يجب أن تجري عمليات التحقق الإلكترونية أو الاستعلامات في قاعدة بيانات الأشخاص ذوي النفوذ السياسي واتخاذ تدابير إضافية عندما لا تتوفر نماذج الهوية المشتركة.

ويرجع ذلك إلى أن الهويات الاصطناعية معقدة ويصعب اكتشافها من خلال التدابير التقليدية. وتقدم هذه الحسابات تفاصيل كافية لجعلها تبدو شرعية، ولأن المحتالين يمكنهم إنشاء عشرات الحسابات بسرعة بفضل تقنية الذكاء الاصطناعي، مما يشكل خطرا حقيقيا. وكثيرا ما لا تشكل الهويات الاصطناعية سجلات الشخص. وهذا يجعل من الصعب على أنظمة "اعرف عميلك" التقليدية ومكافحة غسل الأموال تحديد هوياتهم.

أمثلة على استخدامات الهوية الاصطناعية

يمكن للمحتالين استخدام هويات مصطنعة لتنفيذ مجموعة واسعة من الأنشطة الاحتيالية. لنفترض على سبيل المثال أن رقم الضمان الاجتماعي لشخص مسن يبلغ من العمر 85 عامًا قد تم اختراقه. قد تؤدي السرقة إلى فتح حساب جديد يمكن المحتالين من المشاركة في غسيل الأموال لسنوات قادمة، دون اكتشاف حقيقي، ويرجع ذلك على الأرجح إلى سن الشخص. يجعل تغيير العنوان والاسم من الصعب حدوث أي رابط بالاحتيال في البداية.

قد يبتكر المجرم هوية جديدة باستخدام تكنولوجيا متطورة مدعومة بالذكاء الاصطناعي تجعلها ذات مصداقية عالية. وقد تتضمن الهوية عناصر مثل أسئلة التفضيل الشخصي. ورغم أنها لا تمثل شخصًا حقيقيًا، إلا أن هناك ما يكفي من المعلومات على الإنترنت لجعلها تبدو أصلية.

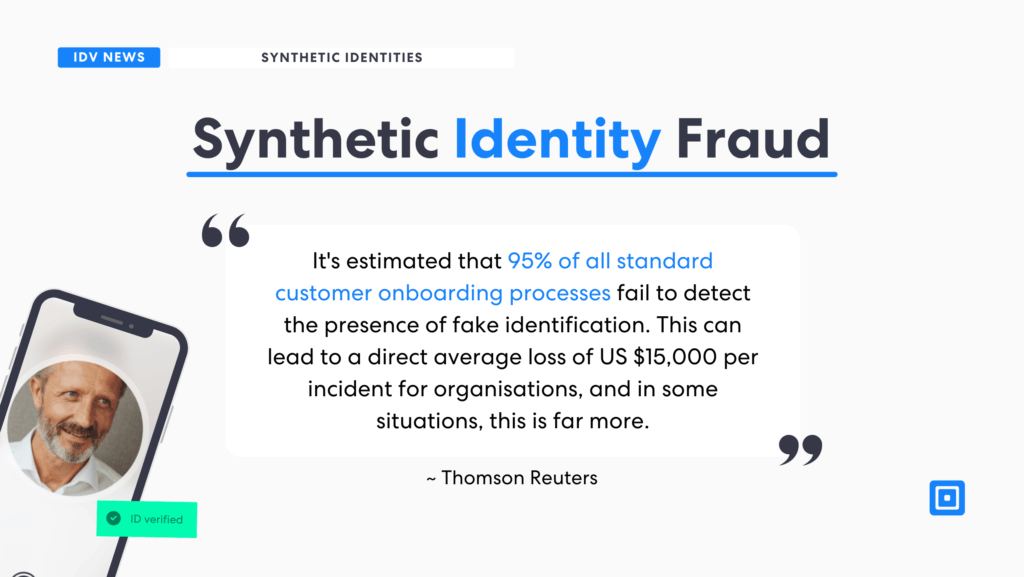

تأثير الهويات الاصطناعية على الشركات

ويقدر أن 95% إن جميع عمليات إدخال العملاء القياسية تفشل في اكتشاف وجود هويات مزيفة. وهذا يمكن أن يؤدي إلى خسارة مباشرة تبلغ 15000 دولار أمريكي في المتوسط لكل حادثة بالنسبة للمؤسسات، وفي بعض المواقف، يكون هذا أكثر من ذلك بكثير.

95% من الكل تفشل عمليات دمج العملاء القياسية في الكشف عن وجود هوية مزيفة.

لا تكتشف طرق KYC البسيطة هذه الهويات المزيفة، مما يؤدي إلى زيادة مخاطر الخسارة. ومع ذلك، نظرًا لأن مركز ديلويت بالنسبة للخدمات المالية، فإن الاحتيال في الهوية الاصطناعية سيولد تكاليف تصل إلى 1.6 مليار دولار أميركي - تدفعها الشركات نفسها من خلال خسائر مختلفة - بحلول عام 2030.

إن السوق السوداء، أو الشبكة المظلمة، كما يشار إليها غالبًا، هي أحد المجالات الرئيسية التي يمكن للمحتالين من خلالها الوصول إلى معلومات حساسة. إن إنشاء هويات مصطنعة يوفر مكافآت مربحة للجهات الخبيثة، مما يمكن هؤلاء المحتالين من استغلال الاحتياطيات والأموال بشكل مباشر وبيع هذه المعلومات لمجرمين أكثر نشاطًا يمكنهم استخدام البيانات لإيذاء الآخرين، وغسل الأموال من أنشطة غير قانونية مختلفة، وحتى تمويل الأنشطة الإرهابية في جميع أنحاء العالم.

بحلول عام 2028، سيكون العالم سوق الويب المظلموقد تصل قيمة المخاطر المرتبطة بسرقة الهوية إلى 1.3 تريليون دولار، بما في ذلك 6 تريليونات دولار، مع معدل نمو سنوي مركب قدره 22.31 تريليون دولار.

أصبحت بيانات الويب المظلم مثيرة للقلق بشكل متزايد. بحلول عام 2028، سيصل عدد مستخدمي الإنترنت المظلم إلى 1.5 مليار شخص. سوق الويب المظلموقد تصل قيمة المخاطر المرتبطة بسرقة الهوية إلى 1.3 تريليون دولار، بما في ذلك 6 تريليونات دولار، مع معدل نمو سنوي مركب قدره 22.31 تريليون دولار. أ تقرير ترانسونيون تفاصيل مدى انتشار هذا النوع من التهديدات وكيف يؤثر على كل عمل تجاري تقريبًا اليوم. ككل، من المتوقع أن تتعرض قروض السيارات وصناعة إقراض السيارات للهويات الاصطناعية بمعدل 1.8 مليار دولار أمريكي. تشمل أعلى معدلات محاولات الاحتيال الرقمي المشتبه بها في عام 2023 تجارة التجزئة بمعدل 1.61 تريليون دولار أمريكي، وألعاب الفيديو بمعدل 8.1 تريليون دولار أمريكي، والاتصالات بمعدل 5.31 تريليون دولار أمريكي. شكلت الألعاب عبر الإنترنت، مثل المراهنات الرياضية، 4.71 تريليون دولار أمريكي من الإجمالي، وشكلت الخدمات المالية 4.31 تريليون دولار أمريكي.

العثور على حل لمشكلة الاحتيال بالهوية الاصطناعية

تقدم ComplyCube نظام أمان، وهو حل يقضي على خطر مثل هذه المخاطر. حلول KYC التي تقدمها ComplyCube القضاء على المخاطر إن عدم اكتشاف عمليات الاحتيال بالهوية الاصطناعية من خلال الجمع بين عدد من الأدوات عالية السرعة المصممة لاستهداف هذه الخسائر عالية المخاطر. وتشمل هذه الحلول ما يلي:

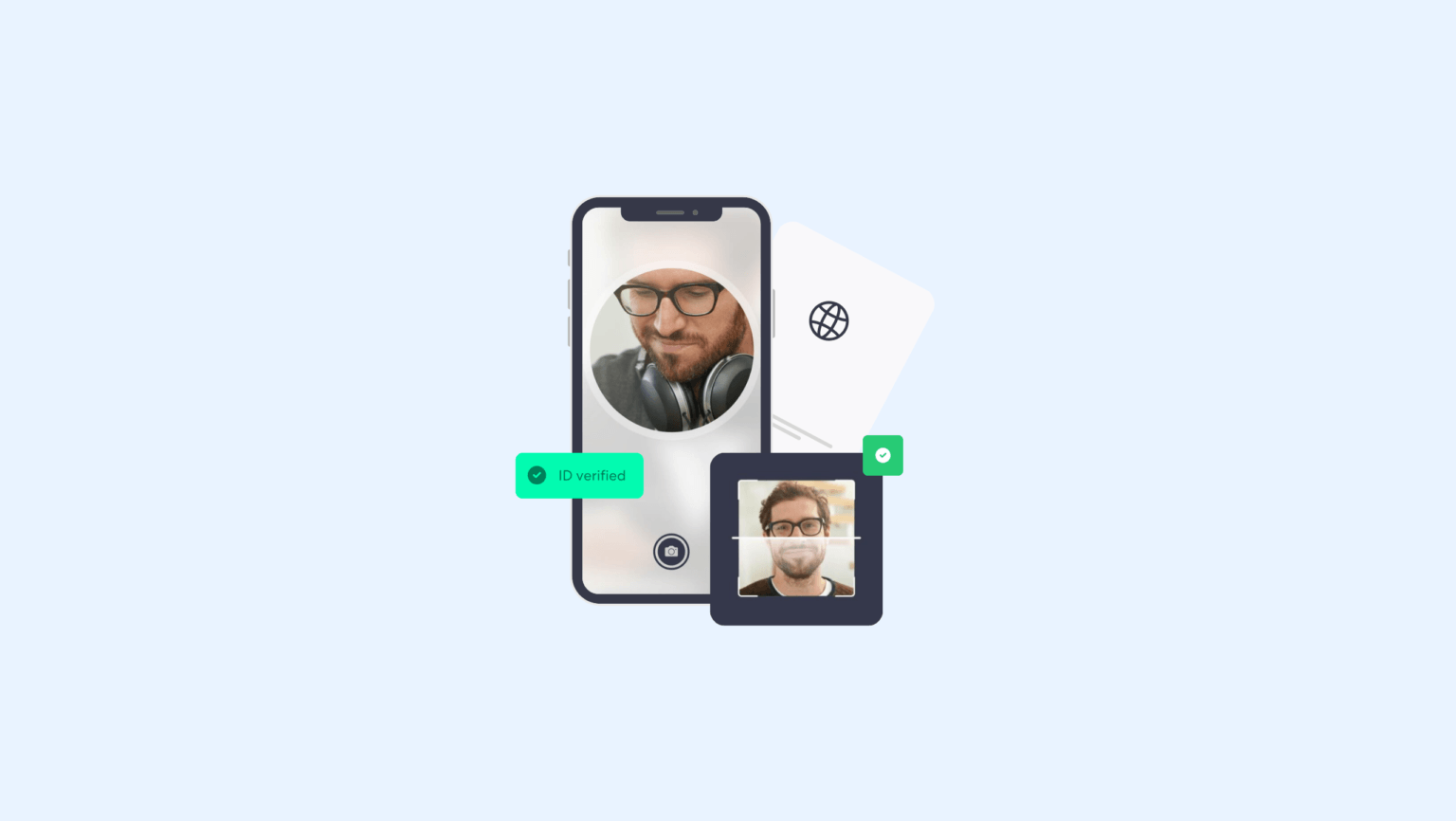

التحقق من الهوية (IDV):تتحقق هذه العملية من هويات المستخدمين من خلال مطابقة البيانات البيومترية ووثائق الهوية الصادرة عن الحكومة، واكتشاف التلاعب أو عدم التطابق. وتستخدم التعرف على الوجه واكتشاف الحيوية لتأكيد الهوية ومنع استخدام الصور المسجلة مسبقًا أو الهويات الاصطناعية.

فحص مكافحة غسل الأموال مع المراقبة المستمرة: يحدد فحص مكافحة غسل الأموال الأنشطة المالية غير المعتادة المرتبطة بالهويات الاصطناعية من خلال الرجوع إلى قوائم المراقبة العالمية. يحلل فحص مكافحة غسل الأموال ComplyCube سمات مختلفة لحساب درجة مخاطر العميل، بما في ذلك بلدهم، والتعرض السياسي، وفحص العقوبات، والذكر السلبي في وسائل الإعلام، والمخاطر المهنية.

يقلل استخدام حلول KYC هذه من المخاطر ويضمن عدم التأخير في توفير وصول سريع للمستهلكين إلى الموارد الرقمية. تقدم ComplyCube حلول KYC متقدمة تساعد الشركات على حماية العملاء ومنصاتها من المحاولات الاحتيالية. تدعم منصة ComplyCube حاجة الشركة إلى تقديم استراتيجيات معتمدة من حيث الامتثال للتخفيف من المخاطر مع تمكين الشركات من النمو من خلال نطاقها الرقمي.

لمزيد من المعلومات حول كيفية حماية عملك من الاحتيال، تواصل مع أحد مستشاري ComplyCube خبراء الامتثال.