Generative KI: Betrugs- und Identitätsüberprüfung

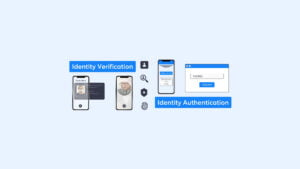

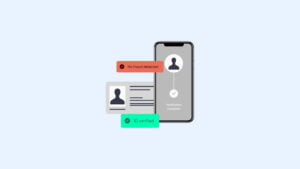

Generative KI-Betrugserkennung ist entscheidend, um Dokumentenbetrug zu bekämpfen. Robuste Identitätsüberprüfungsprozesse können Identitätsbetrug an der Wurzel stoppen, aber die richtige Lösung zu finden, kann für viele Unternehmen eine Herausforderung sein....