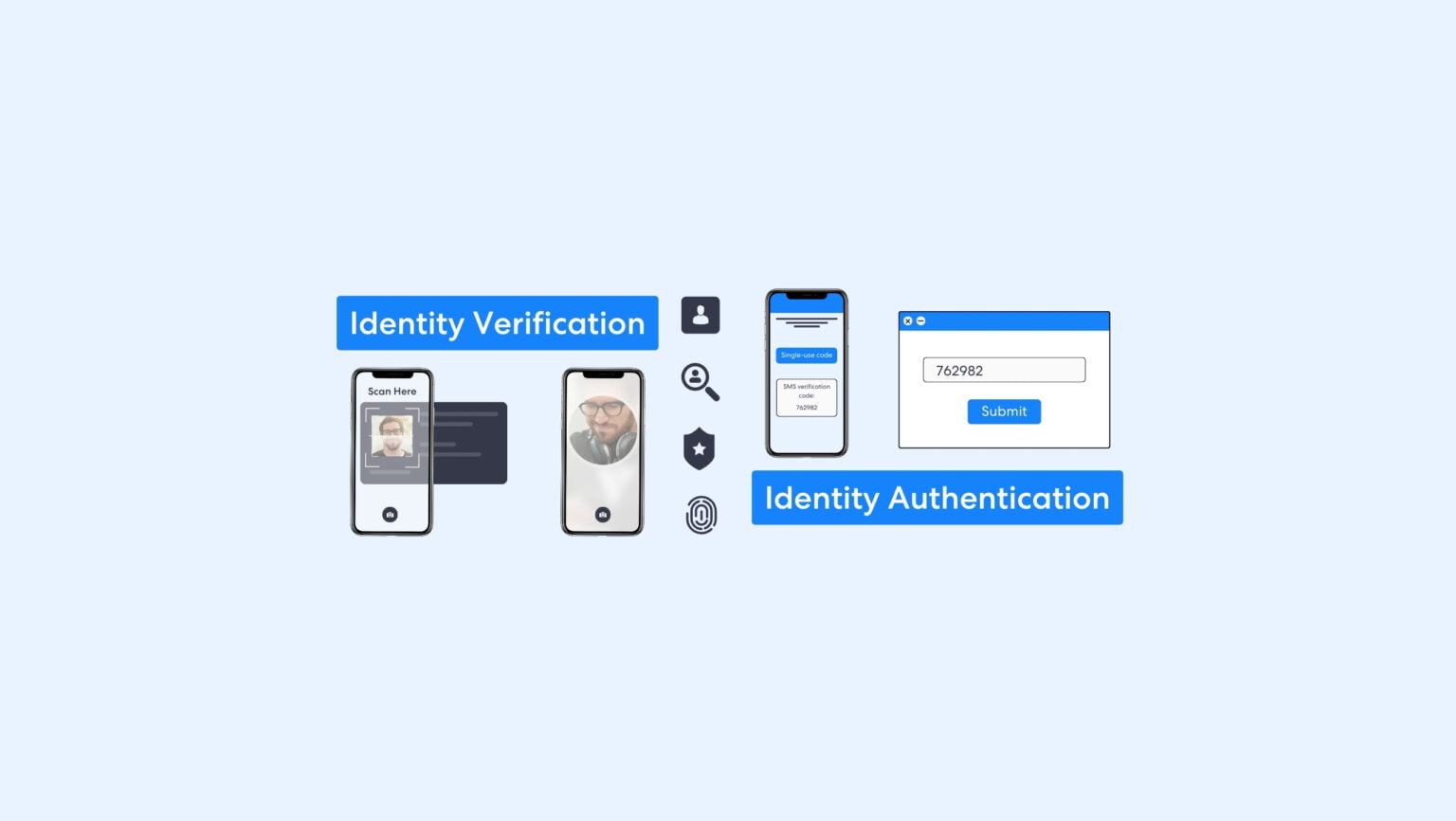

L'authentification à 2 facteurs (2FA) est une méthode courante d'authentification d'identité qui prouve que l'utilisateur actuel est la personne qui devrait avoir accès au compte. La vérification d'identité (IDV) est une solution de connaissance du client (KYC) et de lutte contre le blanchiment d'argent (AML) qui vérifie les informations d'identification d'un utilisateur afin que les entreprises sachent avec qui elles entretiennent une relation commerciale.

Ce guide assimile les cas d'utilisation des deux processus, identifiant leurs principales différences et établissant la meilleure façon de les utiliser ensemble.

Qu'est-ce que la vérification d'identité ?

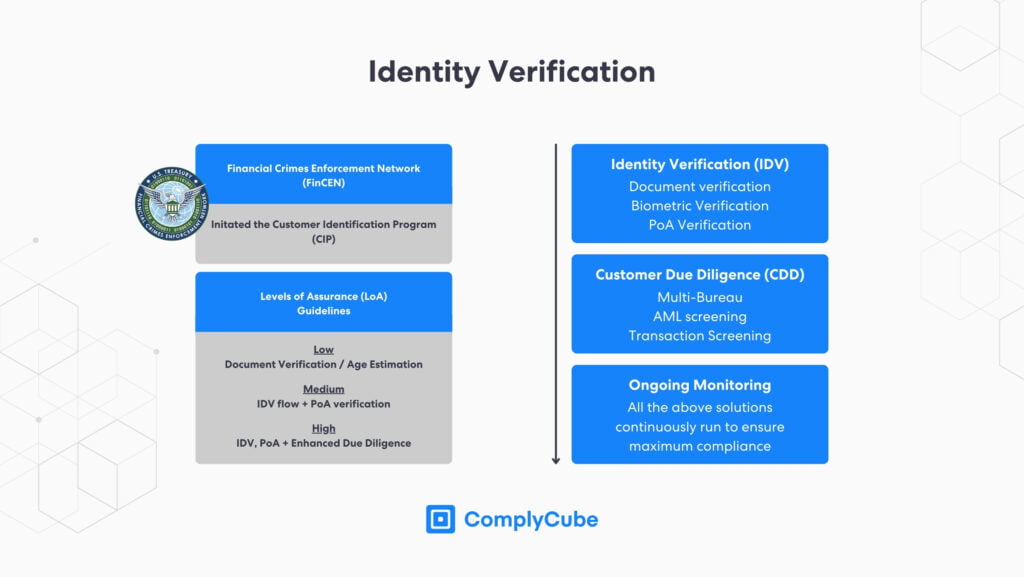

L'IDV est le premier processus d'une stratégie KYC et est fondamental pour les obligations de conformité des entreprises en matière de lutte contre le blanchiment d'argent (AML). Il existe plusieurs méthodes de vérification de l'identité des utilisateurs, et la technique utilisée est généralement dictée par l'approche basée sur les risques (RBA) d'une entreprise.

La vérification d'identité devient de plus en plus vitale pour les institutions financières du secteur financier traditionnel (TradFi) et des secteurs financiers émergents, tels que les services d'échanges centralisés (CEX) et de finance décentralisée (DeFi) dans l'industrie de la cryptographie.

Le Financial Crimes Enforcement Network (FinCEN) a introduit le programme d'identification des clients (CIP) en 2003. Il est la première étape cruciale dans une nouvelle relation client-entreprise qui précède la Customer Due Diligence (CDD).

Différentes industries nécessitent différents niveaux d'assurance (LoA). Par exemple, les entreprises du secteur des cryptomonnaies exigent un niveau d’assurance d’identité bien plus élevé que celles du secteur du commerce électronique en raison des nuances réglementaires imposées par différents secteurs et leurs régulateurs. Les solutions Digital IDV, ou eIDV, deviennent rapidement la méthode incontournable pour les institutions financières en raison de leur rentabilité et de leur fiabilité.

Vérification des documents

La vérification de l'identité d'un nouveau client commence par l'authentification de ses documents KYC. Les documents les plus couramment utilisés sont les pièces d'identité émises par le gouvernement, telles que les permis de conduire ou les passeports. Ces documents possèdent un numéro d'identification national et divers éléments de sécurité conçus pour les rendre difficiles à reproduire.

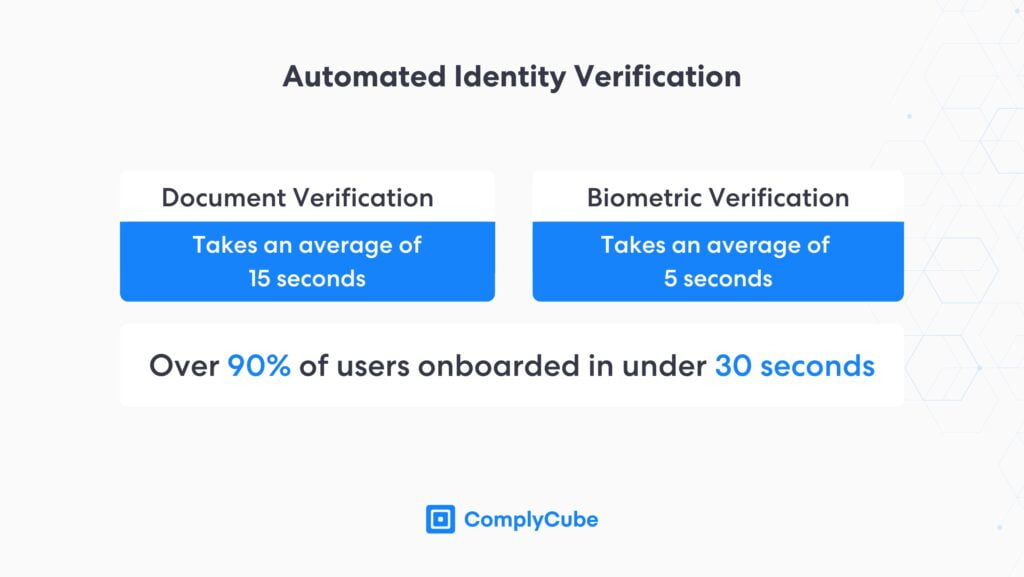

Vérification des documents analyse ces éléments de sécurité tout en digérant les données du document pour obtenir des informations de base sur le client. La vérification moderne des documents exploite des technologies d'IA avancées pour vérifier les documents en 15 secondes, favorisant ainsi un processus d'acquisition de clients rationalisé avec des frictions limitées.

Vérification biométrique

La plupart des institutions financières (IF) utilisent la vérification biométrique comme étape suivante. L'authentification biométrique consiste à faire correspondre l'image de la pièce d'identité fournie lors du processus de vérification du document avec un selfie ou une vidéo. Généralement, ce selfie ou cette vidéo est pris en direct lors de l'acquisition pour créer une LoA plus élevée.

Vérification biométrique exploite un algorithme d'apprentissage automatique pour vérifier les clients en quelques secondes seulement, contribuant ainsi à une meilleure assurance de l'identité. La vitesse à laquelle la vérification est effectuée garantit que le processus d'intégration des clients reste fluide et atténue le taux de désabonnement des clients.

Un justificatif de domicile

Un justificatif de domicile (PoA) est un processus IDV essentiel. La vérification numérique du PoA donne aux entreprises une multitude d'informations au-delà du lieu de résidence du client. Un exemple clé consiste à faire correspondre l'adresse IP de l'événement de téléchargement de document à la géolocalisation du document.

Il s’agit d’une étape vitale, en particulier pour les fintechs modernes, car elle garantit que les utilisateurs accèdent à votre service depuis les régions où votre entreprise est autorisée à opérer. De nombreuses bourses de crypto-monnaie ont reçu des amendes importantes pour violations AML en permettant aux utilisateurs d'utiliser des services particuliers dans des territoires sans licence.

Hong Kong, en particulier, a réprimé les échanges cryptographiques sans licence, notamment contre ParBit et MEXIQUE récemment. Ces bourses ont été accusées d'opérer dans la région sans licence de la Securities and Futures Commission, la principale force de réglementation financière pour les entreprises traitant de titres ou d'actifs assimilés à des titres.

La vérification de l'adresse serait une méthodologie sûre pour garantir que les échanges intègrent uniquement les clients des régions dans lesquelles ils détiennent une licence. Pour plus d'informations sur les politiques de cryptographie de la région, lisez notre guide sur La réglementation cryptographique de Hong Kong en 2024.

Vérification multi-bureaux

La vérification multi-bureau compare les informations obtenues lors de l'étape IDV avec les bases de données partenaires, telles que les agences d'évaluation du crédit, les bureaux de poste et bien d'autres. Ces contrôles créent un niveau de sécurité supplémentaire, car les entreprises sont informées qu'il existe un historique des détails d'un utilisateur particulier.

IDV en quelques mots

La vérification d'identité est le processus qu'utilise une entreprise pour établir qu'un nouveau client est bien celui qu'il prétend être. Les processus IDV diffèrent considérablement en fonction des différentes RBA et des exigences de conformité spécifiques au secteur.

- Le respect des obligations de conformité réglementaire est essentiel pour les échanges cryptographiques centralisés, car cela permet une expansion internationale tout en atténuant la possibilité d'amendes AML.

- Un DEX fonctionnant avec des actifs du monde réel (RWA) tokenisés doit également lancer un processus CIP et IDV s'il souhaite se conformer aux régulateurs locaux.

- Les échanges cryptographiques décentralisés qui permettent le trading P2P de crypto-monnaies ne nécessitent actuellement aucune solution KYC. Comme ils offrent des transferts transparents d’actifs numériques, il n’existe actuellement aucune obligation légale de vérifier ses utilisateurs. Cela pourrait changer à mesure que le monde approuvera rapidement une réglementation plus poussée en matière de cryptographie.

- Les entreprises fintech typiques doivent également vérifier leurs utilisateurs avec les processus IDV les plus stricts, y compris la vérification des documents et biométriques et la surveillance AML.

Authentification d'identité

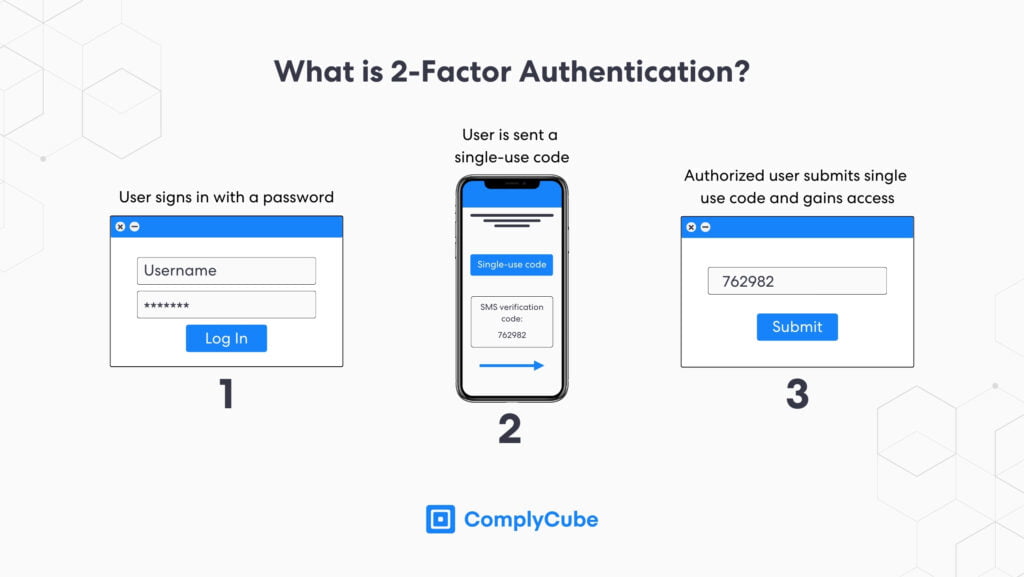

L'authentification de l'identité est mieux utilisée comme protection supplémentaire pour les comptes qui ont déjà été vérifiés via un processus KYC. Cela garantit que la personne qui accède à un compte à ce moment-là est quelqu'un qui devrait y avoir accès. L'authentification à 2 facteurs en est l'itération la plus courante.

Certains processus d'acquisition de clients utilisent uniquement l'authentification d'identité ; cependant, ce processus à lui seul n'est pas suffisant pour se conformer à des réglementations financières rigoureuses telles que la Recommandations du Groupe d’action financière.

Authentification à deux facteurs

2FA nécessite 2 codes ou ensembles d’informations différents avant qu’un utilisateur puisse accéder à une plateforme. En règle générale, le deuxième ensemble d'informations sera demandé après la saisie d'un mot de passe. La 2FA peut prendre plusieurs formes.

- Code de vérification d'e-mail à usage unique

- Code SMS à usage unique

- Code régénératif via une application d'authentification, telle que Google Authenticator

- Un périphérique matériel qui génère un code à usage unique

2FA réduit considérablement les chances qu’une entité ou un individu non autorisé accède à un compte ; il s’agit donc d’un outil précieux de prévention de la fraude. Cependant, il lui manque la profondeur qu’offrent les processus de vérification d’identité. De plus, il permet toujours à quelqu'un de créer frauduleusement un nouveau compte si, par exemple, un compte de messagerie a été compromis.

Authentification multifacteur

Ce processus est très similaire au 2FA, cependant, le processus de vérification comprend plus de 2 facteurs, ou ensembles de données. L'authentification multifacteur peut consister en un mot de passe, un code SMS à usage unique et un code provenant d'une application d'authentification.

2FA biométrique

La plupart des smartphones modernes sont dotés de capacités de vérification biométrique. Les appareils mobiles peuvent utiliser ce mot de passe biométrique comme deuxième ensemble de données, offrant ainsi le processus de connexion le plus simple, car les utilisateurs autorisés n'ont pas besoin d'attendre pour y accéder.

Apple a déclaré que la probabilité de fraude ou de défaillance biométrique avec sa technologie Face ID est de 1 sur 1 000 000. La technologie FaceIF génère une grande sécurité lorsque les utilisateurs tentent de se reconnecter après avoir vérifié leur compte avec un processus KYC.

Authentification basée sur les connaissances

À l'instar de la 2FA, l'authentification basée sur les connaissances utilise une question prédéfinie pour authentifier si un utilisateur a accès à un compte. Il s’agit généralement de questions basiques mais personnelles, notamment :

- Quel est le nom de jeune fille de ta mère?

- Quel était le nom de votre premier animal de compagnie?

- Dans quelle ville/ville êtes-vous né ?

Ce processus peut être réitéré davantage en utilisant des informations dynamiques. Une application bancaire, par exemple, pourrait être programmée pour poser à l'utilisateur des questions sur l'activité récente du compte et l'historique des paiements, entre autres informations que seul l'utilisateur du compte connaîtrait.

Étude de cas Coinbase

La plupart des CEX utilisent la vérification d'identité dans le cadre de leur processus KYC et de l'authentification de l'identité lorsque les utilisateurs se connectent. Ensemble, ils forment une méthodologie sécurisée mais fluide pour les utilisateurs, du point d'acquisition du client jusqu'à sa nouvelle connexion.

Coinbase est l'un des plus grands échanges cryptographiques en termes d'utilisateurs et de volume de transactions et est connu comme un leader en matière de conformité cryptographique. La bourse américaine utilise le workflow IDV suivant :

- Téléchargement de documents

- Téléchargement de selfies

- Téléchargement du PoA (si nécessaire)

Coinbase ne permet pas des individus à utiliser sa plateforme sans terminer ce programme, un facteur majeur derrière sa stratégie axée sur la conformité. L'échange laisse alors à la discrétion de l'utilisateur la mise en œuvre d'une stratégie 2FA.

Limites de l'authentification d'identité

L'authentification d'identité n'ajoute aucune valeur d'identification au nouveau compte créé. Si un numéro de courrier électronique ou de SMS a été compromis, le risque qu'un acteur malveillant crée le compte à des fins malveillantes est bien plus élevé.

Par conséquent, 2FA n’aide pas à prévenir le vol d’identité au moment de l’acquisition du client et ne permet pas le respect des réglementations locales ou mondiales en matière de lutte contre le blanchiment d’argent. Les processus KYC sont essentiels pour les entreprises qui souhaitent se conformer à des réglementations strictes et évolutives.

Par exemple, de nombreux packages de vérification d'identité sont associés à des solutions CDD et de surveillance continue, permettant une évaluation continue des risques et aidant les entreprises à comprendre quels clients nécessitent une diligence raisonnable renforcée (EDD).

Réaliser les avantages de l’innovation technologique responsable aux États-Unis en soutenant l’utilisation de nouveaux mécanismes de conformité du secteur privé et utiliser l'automatisation et l'innovation pour trouver de nouveaux moyens de lutter contre le financement illicite.

De nombreux régulateurs clés dans le monde entier approuvent des solutions de conformité automatisées et basées sur la technologie pour lutter contre le blanchiment d’argent. Il s’agit notamment du GAFI et du Département du Trésor américain, présenté ci-dessus. Les services financiers qui utilisent un processus d'authentification d'identité sur une solution AML et KYC rigoureuse seront probablement examinés par les régulateurs en 2024 et au-delà.

Solutions IDV de ComplyCube

ComplyCube est un fournisseur SaaS primé de solutions AML et KYC dans un large éventail de secteurs, notamment TradFi, fintech, crypto, télécommunications et bien d'autres. Les entreprises peuvent s'intégrer à leur infrastructure de différentes manières.

- Via une API puissante

- En codant leurs SDK dans votre pile technologique mobile existante

- Ou en utilisant leur infrastructure dans le confort d’une plateforme de conformité tout-en-un.

Entrez en contact avec un spécialiste dès aujourd'hui

Si votre entreprise de technologie financière ou entreprise connexe cherche à intégrer des solutions de conformité qui permettent la croissance tout en répondant aux exigences de conformité, contactez un Spécialiste ComplyCube aujourd'hui pour découvrir comment ils peuvent nous aider.