Fraude à l'IA générative et vérification d'identité

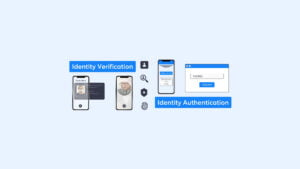

La détection de la fraude par l’IA générative est cruciale pour lutter contre la fraude documentaire. Des processus robustes de vérification d'identité peuvent stopper la fraude à l'identité à la racine, mais trouver la bonne solution peut s'avérer difficile pour de nombreuses entreprises....