La détection des attaques de présentation (PAD) est un élément clé d’un processus de vérification biométrique robuste. PAD aide à renforcer la vérification d'identité en détectant les attaques de présentation (PA) et les tentatives frauduleuses d'accès non autorisé. Avec l’augmentation des attaques deepfake avancées basées sur l’IA, les solutions PAD sont devenues essentielles pour que les organisations puissent protéger leurs parties prenantes et leur réputation. ...

Ce guide explore différents types d'attaques de présentation et la nécessité de mettre en œuvre des solutions de détection des attaques de présentation.

Qu’est-ce que la détection des attaques de présentation ?

PAD fonctionne en distinguant les échantillons biométriques authentiques, tels que le visage ou les empreintes digitales d'une personne vivante, et les instruments d'attaque de présentation tels que les photos imprimées, les fausses empreintes digitales, les masques en latex ou les images numériques. Les technologies PAD avancées, telles que la détection d'activité, sont adoptées pour renforcer la sécurité des processus d'authentification biométrique, qui sont largement utilisés par les institutions financières, les organismes chargés de l'application de la loi et bien d'autres organisations.

Les arguments en faveur de la mise en œuvre du PAD continuent de se cristalliser, car des recherches récentes révèlent que 90% de toutes les pratiques frauduleuses basées sur des documents sont motivées par la fraude à la présentation. Le recours aux deepfakes, qui a augmenté de 704% aux États-Unis au second semestre 2023 à lui seul, souligne un point critique du débat : les attaques de présentation sont de plus en plus sophistiquées.

Détection des attaques de présentation et vérification biométrique

Même si la technologie de reconnaissance faciale a considérablement amélioré la sécurité mondiale, il est important de se rappeler que l’authentification biométrique n’est pas infaillible. Les attaques de présentation peuvent renverser les processus d'authentification d'identité en utilisant des techniques trompeuses et des instruments d'attaque de présentation perspicaces.

La mise en œuvre de PAD permet aux organisations de distinguer les vrais utilisateurs des fraudeurs en utilisant vérification d'identité biométrique. Les données biométriques sont extraites des images, des documents et des vidéos fournis et analysées par une technologie avancée basée sur l'IA qui peut ensuite tirer des conclusions précises en examinant les microexpressions, la texture de la peau, etc.

Types d'attaques de présentation

Les fraudeurs utilisent plusieurs méthodes pour tromper la technologie de reconnaissance faciale, notamment des attaques de photos imprimées, des attaques de relecture vidéo et des masques 3D.

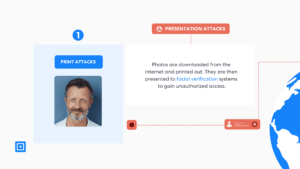

Attaque de présentation de photos imprimées

Les attaques d’impression sont l’une des formes les plus simples d’attaques de présentation. Sans la technologie PAD, les attaquants peuvent facilement contourner les processus d'authentification par reconnaissance faciale en présentant des documents d'identité imprimés ou des images d'une autre personne.

Ces photos sont souvent prises depuis les réseaux sociaux ou encore le dark web. Les utilisateurs non autorisés obtiennent l'accès en détournant ces systèmes biométriques faciaux, commettant ainsi une fraude d'identité en raison du manque de détection des attaques par présentation du visage.

Parfois, des photos imprimées sont utilisées comme masques lors de ces attaques. Les fraudeurs créeront un masque à partir d'une photo imprimée en découpant des trous pour les yeux pour cligner des yeux et contourner la détection d'activité.

Les gouvernements et les institutions financières sont souvent les principales cibles des attaques de présentation utilisant des photos imprimées, car leurs systèmes biométriques protègent de grands volumes d'actifs et d'informations de grande valeur.

Cependant, il est important de rappeler que n’importe qui peut être la cible de ces attaques :

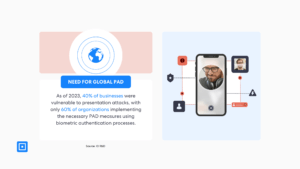

En 2023, 401 TP5T d'entreprises aux États-Unis étaient vulnérables aux attaques de présentation, avec seulement 60% des organisations mettre en œuvre les mesures PAD nécessaires à l’aide de processus d’authentification biométrique.

Tentatives de relecture et attaques Deepfake

Dans les attaques par rejeu, l'attaquant lit une vidéo préenregistrée ou présente une image numérique au système d'authentification faciale sur un écran. Cette attaque peut très bien imiter les mouvements naturels et les caractéristiques du visage d'une personne, car les vidéos peuvent capturer des mouvements oculaires subtils et des clignements pour apparaître comme une personne réelle.

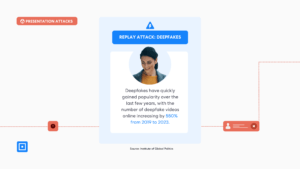

Les deepfakes, une forme sophistiquée de média synthétique utilisé dans les attaques de présentation, sont également une forme d'attaques par rejeu. Il s’agit de photos ou de vidéos artificielles créées par un apprentissage automatique avancé appelé « deep learning ». L’apprentissage profond diffère de l’apprentissage automatique standard car il fonctionne avec une classe spéciale d’algorithmes appelés réseaux neuronaux, qui visent à reproduire la manière dont notre cerveau conserve les informations. Des « couches cachées » de nœuds sont utilisées au sein du réseau, qui effectuent des transformations mathématiques pour convertir les signaux d'entrée en signaux de sortie. Dans le contexte des deepfakes, il convertit les images authentiques en fausses images réalistes, offrant ainsi aux fraudeurs un excellent moyen de tromper les systèmes d’authentification.

Les deepfakes ont rapidement gagné en popularité au cours des dernières années, avec le nombre de vidéos deepfake en ligne. augmentant de 550% de 2019 à 2023.

L'identification d'une attaque de présentation utilisant des deepfakes nécessite des méthodes PAD avancées pour détecter des incohérences subtiles telles que des schémas de clignotement inhabituels ou des artefacts numériques.

L'Institute of Global Politics a récemment interviewé le journaliste Emanuel Maiberg sur la montée des deep fakes et a déclaré ce qui suit dans l'article :

"Les progrès récents en matière d'IA générative ont rendu tout encore plus simple et plus réaliste. Grâce à la technologie de diffusion stable et à d'autres outils d'IA de synthèse texte-image, vous pouvez prendre des photos de quelqu'un et créer un modèle d'IA personnalisé de son identité."

Attaque de présentation de masque 3D

Les méthodes d'attaque par présentation incluent également les attaques par masque 3D, dans lesquelles les fraudeurs présentent un masque 3D avec les caractéristiques physiques de leur cible pour tromper les systèmes biométriques utilisant la technologie de reconnaissance faciale. Ces masques sont souvent fabriqués à partir d'un moule du visage de leur cible afin de reproduire avec une grande précision les caractéristiques biométriques faciales de l'utilisateur réel.

Les arguments en faveur de la détection des attaques de présentation

La détection des attaques de présentation est essentielle à la prévention de la fraude et offre aux organisations la sécurité nécessaire pour éviter les pertes financières et les fuites de données.

Aperçu statistique

Le besoin d’un logiciel de détection des attaques de présentation est plus qu’évident lorsque l’on examine le coût financier de la fraude en ligne et la vaste portée des pratiques frauduleuses :

Des recherches récentes ont montré que les attaques de présentation expliquent 90% de toutes les attaques frauduleuses basées sur des documents, soulignant la nécessité d’un processus PAD biométrique robuste.

Les attaques Deepfake et autres formes avancées d’attaques de présentation capables de subvertir les systèmes de vérification d’identité faciale ont connu une réelle augmentation. En 2023 seulement, l’utilisation de deepfakes pour tromper les contrôles d’identité faciale a augmenté par 704% en US.

La Federal Trade Commission a déclaré que les consommateurs américains ont perdu plus $10 milliards de fraude en 2023, qui comprend diverses formes d’usurpation d’identité facilitées par des mesures de vérification d’identité inadéquates.

Conformité et meilleures pratiques en matière de DPA

Le cadre d'évaluation des attaques de présentation est développé dans le cadre de la norme ISO/IEC 30107-3:2017.

La conformité à la norme ISO 30107 permet de garantir que les systèmes biométriques peuvent distinguer avec précision les véritables traits biométriques des faux ou altérés.

Les sites Web officiels et les publications sources liées fournissent des lignes directrices sur les meilleures pratiques en matière de détection des attaques de présentation.

Présentation d'un système PAD biométrique pour la vérification de l'identité

L’utilisation de la détection d’activité pour détecter les deepfakes, les photos imprimées ou d’autres instruments PAD est essentielle à une solution IDV et KYC solide pour toute entreprise.

Détection de vivacité

Une solution de détection d'activité garantit que votre client ou utilisateur est physiquement présent et vivant pendant le processus d'authentification, éliminant ainsi la possibilité que des vidéos deepfakes, rejouées ou des images usurpées obtiennent un accès non autorisé.

Un logiciel avancé de détection des attaques de présentation doit inclure une détection précise de l’activité pour authentifier les utilisateurs. Pour empêcher les attaques de présentation, ces solutions de détection d'activité devrait également être capable d'analyser des micro-expressions subtiles et des textures faciales pour reconnaître la falsification de pixels ou tout type de masque.

Par exemple, la détection d'activité surveillera qu'une personne transférant de l'argent est présente pendant la transaction, garantissant ainsi qu'elle n'est pas usurpée.

Exemples d'applications industrielles

Services financiers: Protège contre les transactions frauduleuses et les piratages de compte en garantissant que seuls les utilisateurs réels et vérifiés, physiquement présents, peuvent accéder aux informations sensibles.

Soins de santé: Sécurise les données des patients et identifie correctement les personnes accédant aux dossiers médicaux.

Contrôle des frontières: Améliore la sécurité aux frontières en vérifiant avec précision l'identité des voyageurs et en détectant les documents frauduleux.

Détection des attaques de présentation avec ComplyCube

Nous proposons une solution PAD leader sur le marché, qui utilise un contrôle de détection de vivacité alimenté par l'IA pour examiner les caractéristiques précises du visage.

Solutions de vérification d'identité de ComplyCube pour PAD

, nous utilisons un moteur d'IA biométrique PAD niveau 2 certifié ISO pour la détection des attaques de présentation en vérifiant l'activité grâce à des points de données de similarité faciale contrastés entre la vidéo soumise et une image provenant d'un document émis par le gouvernement. De plus, nous utilisons le mappage de visage 3D pour vérifier si un utilisateur s'est déjà inscrit sous différents détails.

Contactez notre équipe de spécialistes KYC pour en savoir plus sur la manière dont la détection des attaques de présentation peut renforcer vos processus d'authentification et protéger votre organisation.