Presentation Attack Detection (PAD) è un componente chiave di un solido processo di verifica biometrica. PAD aiuta a rafforzare la verifica dell'identità rilevando attacchi di presentazione (PA) e tentativi fraudolenti di ottenere accesso non autorizzato. Con l’aumento degli attacchi deepfake avanzati basati sull’intelligenza artificiale, le soluzioni PAD sono diventate fondamentali per le organizzazioni per salvaguardare i propri stakeholder e la propria reputazione.

Questa guida esplora diversi tipi di attacchi di presentazione e la necessità di implementare soluzioni di rilevamento degli attacchi di presentazione.

Che cos'è il rilevamento degli attacchi di presentazione?

Il PAD funziona distinguendo tra campioni biometrici autentici, come il volto o l'impronta digitale di una persona viva, e strumenti di attacco di presentazione come foto stampate, impronte digitali false, maschere in lattice o immagini digitali. Le tecnologie PAD avanzate, come il rilevamento della vitalità, vengono adottate per migliorare la sicurezza nei processi di autenticazione biometrica, ampiamente utilizzati da istituti finanziari, forze dell'ordine e molte altre organizzazioni.

Le ragioni per l’implementazione della PAD continuano a cristallizzarsi, come rilevato da recenti ricerche 90% di tutte le pratiche fraudolente basate su documenti sono guidate da frodi di presentazione. L’uso dei deepfake, che è aumentato del 704% negli Stati Uniti nella seconda metà del 2023 da solo, evidenzia un punto critico della discussione: gli attacchi di presentazione stanno diventando sempre più sofisticati.

Rilevamento degli attacchi di presentazione e verifica biometrica

Anche se la tecnologia di riconoscimento facciale ha migliorato notevolmente la sicurezza a livello mondiale, è importante ricordare che l’autenticazione biometrica non è infallibile. Gli attacchi di presentazione possono sovvertire i processi di autenticazione dell'identità utilizzando tecniche ingannevoli e strumenti di attacco di presentazione intelligenti.

L'implementazione del PAD consente alle organizzazioni di distinguere gli utenti reali dai truffatori che utilizzano verifica dell'identità biometrica. I dati biometrici vengono presi da immagini, documenti e video forniti e analizzati da una tecnologia avanzata basata sull'intelligenza artificiale che può quindi trarre conclusioni precise esaminando microespressioni, struttura della pelle e altro ancora.

Tipi di attacchi di presentazione

I truffatori utilizzano diversi metodi per ingannare la tecnologia di riconoscimento facciale, inclusi attacchi con foto stampate, attacchi con riproduzione video e maschere 3D.

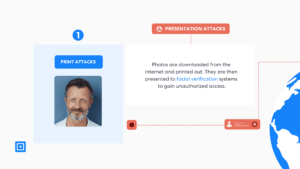

Attacco di presentazione fotografica stampata

Gli attacchi di stampa sono una delle forme più semplici di attacchi di presentazione. Senza la tecnologia PAD presente, gli aggressori possono facilmente aggirare i processi di autenticazione del riconoscimento facciale presentando documenti di identità stampati o immagini di un’altra persona.

Queste foto sono spesso prese dai social network o addirittura dal dark web. Gli utenti non autorizzati ottengono l'accesso sovvertendo questi sistemi biometrici facciali, commettendo frodi sull'identità a causa della mancanza di rilevamento degli attacchi basati sulla presentazione dei volti.

Occasionalmente, le foto stampate vengono utilizzate come maschere in questi attacchi. I truffatori creeranno una maschera da una foto stampata ritagliando i fori per gli occhi per battere le palpebre e bypassare il rilevamento dell'attività.

I governi e le istituzioni finanziarie sono spesso gli obiettivi principali degli attacchi di presentazione che utilizzano foto stampate, poiché i loro sistemi biometrici proteggono grandi volumi di risorse e informazioni di alto valore.

Tuttavia, è importante ricordare che chiunque può essere bersaglio di questi attacchi:

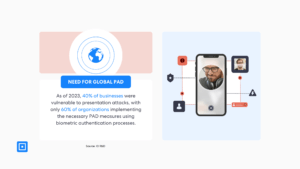

Nel 2023, 40% delle aziende negli Stati Uniti erano vulnerabili agli attacchi di presentazione, con solo 60% delle organizzazioni attuare le necessarie misure PAD mediante processi di autenticazione biometrica.

Tentativi di riproduzione e attacchi deepfake

Negli attacchi replay, l’aggressore riproduce un video preregistrato o presenta un’immagine digitale su uno schermo al sistema di autenticazione facciale. Questo attacco può imitare molto bene i movimenti naturali e le caratteristiche del viso di una persona, poiché i video possono catturare sbattimenti e sottili movimenti oculari per apparire come una persona dal vivo.

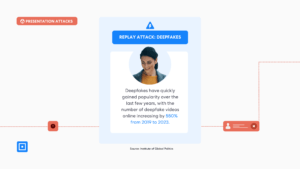

Anche i deepfake, una forma sofisticata di media sintetici utilizzati negli attacchi di presentazione, sono una forma di attacchi di replay. Sono costituiti da foto o video artificiali creati mediante l’apprendimento automatico avanzato chiamato “deep learning”. Il deep learning differisce dall’apprendimento automatico standard perché funziona con una classe speciale di algoritmi chiamata rete neurale, che mira a replicare il modo in cui il nostro cervello conserva le informazioni. All'interno della rete vengono utilizzati "strati nascosti" di nodi, che eseguono trasformazioni matematiche per convertire i segnali di ingresso in segnali di uscita. Nel contesto dei deepfake, converte le immagini autentiche in immagini false realistiche, offrendo ai truffatori un ottimo modo per ingannare i sistemi di autenticazione.

I deepfake hanno rapidamente guadagnato popolarità negli ultimi anni, con il numero di video deepfake online in aumento di 550% dal 2019 al 2023.

L’identificazione di un attacco di presentazione che utilizza deepfake richiede metodi PAD avanzati per individuare sottili incoerenze come schemi di lampeggiamento insoliti o artefatti digitali.

L'Institute of Global Politics ha recentemente intervistato il giornalista Emanuel Maiberg sull'aumento dei deep fake e nell'articolo ha dichiarato quanto segue:

"I recenti progressi nell'intelligenza artificiale generativa hanno reso tutto ancora più semplice e realistico. Con la tecnologia Stable Diffusion e altri strumenti di intelligenza artificiale da testo a immagine, puoi scattare foto di qualcuno e creare un modello AI personalizzato dell'identità della persona."

Attacco di presentazione con maschera 3D

Tra i metodi di attacco di presentazione rientrano anche gli attacchi con maschera 3D, in cui i truffatori presentano una maschera 3D con le caratteristiche fisiche del bersaglio per ingannare i sistemi biometrici che utilizzano la tecnologia di riconoscimento facciale. Queste maschere sono spesso realizzate utilizzando uno stampo del viso del bersaglio per replicare con elevata precisione le caratteristiche biometriche facciali dell'utente reale.

Il caso del rilevamento degli attacchi di presentazione

Il rilevamento degli attacchi di presentazione è fondamentale per la prevenzione delle frodi e fornisce alle organizzazioni la sicurezza necessaria per evitare perdite finanziarie e fughe di dati.

Panoramica statistica

La necessità di un software di rilevamento degli attacchi di presentazione è più che evidente se guardiamo al costo finanziario delle frodi online e all’ampia portata delle pratiche fraudolente:

Una recente ricerca ha scoperto che gli attacchi di presentazione rappresentano 90% di tutti gli attacchi fraudolenti basati su documenti, sottolineando la necessità di un robusto processo PAD biometrico.

Gli attacchi deepfake e altre forme avanzate di attacchi di presentazione in grado di sovvertire i sistemi di verifica dell’identità facciale hanno registrato un reale aumento. Solo nel 2023 è aumentato l’uso dei deepfake per ingannare i controlli dell’identità facciale da 704% negli Stati UnitiS.

La Federal Trade Commission ha dichiarato che i consumatori americani hanno perso terreno $10 miliardi di frodi nel 2023, che comprende varie forme di furto di identità agevolate da misure inadeguate di verifica dell’identità.

Conformità e migliori pratiche PAD

Viene sviluppato il framework per la valutazione degli attacchi di presentazione nell'ambito della norma ISO/IEC 30107-3:2017.

La conformità alla norma ISO 30107 aiuta a garantire che i sistemi biometrici possano distinguere accuratamente tra tratti biometrici autentici e tratti falsi o alterati.

I siti Web ufficiali e le pubblicazioni con fonti collegate forniscono linee guida per le migliori pratiche nel rilevamento degli attacchi di presentazione.

Presentazione di un sistema PAD biometrico per la verifica dell'identità

L'utilizzo del rilevamento della vivacità per individuare deepfake, foto stampate o altri strumenti PAD è fondamentale per una solida soluzione IDV e KYC per qualsiasi azienda.

Rilevamento della vivacità

Una soluzione di rilevamento della vitalità garantisce che il tuo cliente o utente sia fisicamente presente e vivo durante il processo di autenticazione, eliminando la possibilità che deepfake, video riprodotti o immagini contraffatte ottengano accesso non autorizzato.

Il software avanzato di rilevamento degli attacchi alle presentazioni dovrebbe includere un rilevamento preciso dell'attività per autenticare gli utenti. Per prevenire attacchi di presentazione, questi soluzioni di rilevamento della vitalità dovrebbe anche essere in grado di analizzare sottili microespressioni e trame facciali per riconoscere la manomissione dei pixel o qualsiasi tipo di maschera.

Ad esempio, il rilevamento della vivacità monitorerà la presenza della persona che trasferisce denaro durante la transazione, garantendo che non venga impersonata.

Esempi di applicazioni industriali

Servizi finanziari: Protegge da transazioni fraudolente e furti di account garantendo che solo gli utenti reali e verificati che sono fisicamente presenti possano accedere alle informazioni sensibili.

Assistenza sanitaria: Protegge i dati dei pazienti e identifica correttamente le persone che accedono alle cartelle cliniche.

Controllo delle frontiere: Migliora la sicurezza delle frontiere verificando accuratamente l'identità dei viaggiatori e rilevando documenti fraudolenti.

Rilevamento degli attacchi di presentazione con ComplyCube

Offriamo una soluzione PAD leader di mercato, che utilizza un controllo di rilevamento della vivacità basato sull'intelligenza artificiale per esaminare le caratteristiche facciali precise.

Soluzioni di verifica dell'identità di ComplyCube per PAD

, utilizziamo un motore AI biometrico certificato PAD livello 2 ISO per il rilevamento degli attacchi di presentazione verificando la vivacità attraverso il contrasto dei punti dati sulla somiglianza facciale tra il video inviato e un'immagine tratta da un documento rilasciato dal governo. Inoltre, utilizziamo la mappatura dei volti 3D per verificare se un utente si è registrato in precedenza con dettagli diversi.

Contatta il nostro team di specialisti KYC per saperne di più su come il rilevamento degli attacchi di presentazione può rafforzare i processi di autenticazione e salvaguardare la tua organizzazione.